Siber güvenlikte savunma sadece duvar örmekle olmaz, bazen saldırganlara tuzaklar kurarak onların hareketlerini izlemek ve istihbarat toplamak daha etkili olabilir. İşte tam bu noktada honeypot sistemleri devreye girer. Bu yazıda:

- Honeypot nedir?

- Neden kullanılır?

- Türleri nelerdir?

- Adım adım nasıl kurulur?

gibi sorulara cevap vermeye çalışacağım.

Honeypot nedir ve neden kullanılır?

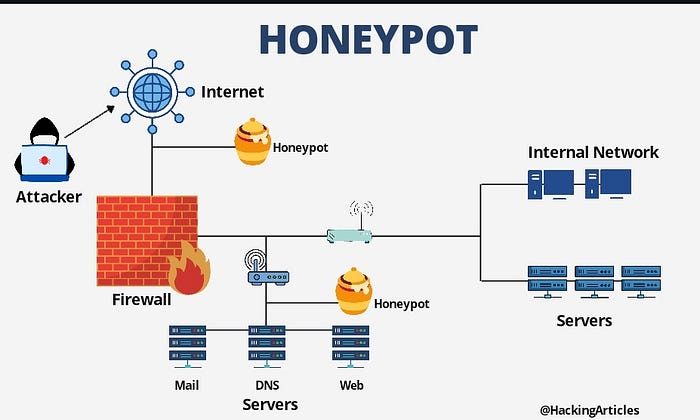

Honeypot, siber güvenlik alanında kullanılan, saldırganları tespit etmek, analiz etmek ve savunma stratejilerini geliştirmek amacıyla oluşturulan tuzak sistemlerdir. Gerçek bir sistem gibi davranan bu yapay ortamlarda dikkatlice yapılandırılmış servisler, açıklar veya dosyalar bulunur. Bu sistemler, saldırganların ilgisini çekmek için tasarlanır ve genellikle izole bir ağda çalıştırılır böylece gerçek sistemlere zarar gelmesi engellenir.

Honeypot'lar, saldırganların davranışlarını, kullandıkları teknikleri ve araçları gözlemleme olanağı sağlar. Örneğin, bir saldırgan honeypot'a bağlı bir web sunucusuna saldırmaya çalıştığında bu girişim gerçek zamanlı olarak kaydedilir ve daha sonra analiz edilerek hangi güvenlik açıklarının hedef alındığı anlaşılabilir. Ayrıca honeypot'lar zero day saldırıları gibi daha önce bilinmeyen tehditlerin keşfedilmesine de yardımcı olabilir. Bu sistemler hem araştırma hem de pratik savunma amaçlı kullanılır ve saldırı trafiğini belirleyip izleyerek ağın genel güvenlik durumu hakkında önemli veriler sunar.

Kurumlar için özelleştirilmiş honeypot çözümleri, tehdit istihbaratının toplanmasına katkı sağlar ve bir saldırı durumunda erken uyarı mekanizması görevi görebilir. Sonuç olarak, honeypot'lar saldırıları pasif bir şekilde karşılamakla kalmaz, aynı zamanda güvenlik uzmanlarına olay sonrası analiz için değerli veriler sunarak savunmayı daha da güçlendirir.

Honeypot Türleri Nelerdir?

Honeypot türleri kullanım amaçlarına, etkileşim düzeylerine ve yapılarına göre farklı kategorilere ayrılır. Bu türlerin her biri farklı bir güvenlik ihtiyacına hizmet eder ve farklı düzeyde bilgi sağlar.

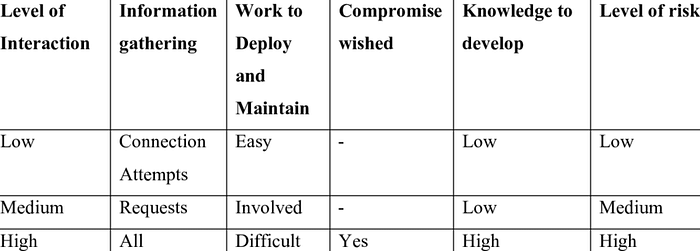

İlk olarak, etkileşim düzeyine göre honeypot türleri üçe ayrılır: düşük etkileşimli (low-interaction), orta etkileşimli (medium-interaction) ve yüksek etkileşimli (high-interaction) honeypot'lar.

Düşük etkileşimli honeypot'lar: Saldırganlara sadece sınırlı sayıda servis veya port sunar. Bu türler, genellikle yaygın taramaları ve otomatik saldırıları tespit etmek için kullanılır. Gerçek işletim sistemi çalıştırmazlar. Bunun yerine sahte yanıtlar vererek saldırganların ilgisini çekmeye çalışırlar. Kurulumu kolay ve kaynak kullanımı azdır ancak sınırlı veri sağlarlar.

Orta etkileşimli honeypot'lar: Daha fazla servis emülasyonu içerir ve saldırganın sistemle daha fazla etkileşime geçmesine izin verir. Böylece, saldırganın davranışı hakkında daha ayrıntılı bilgi elde edilebilir.

Yüksek etkileşimli honeypot'lar: Gerçek bir işletim sistemi ve servisler barındırır. Saldırgan, bu sistem üzerinde gerçek anlamda işlem yapabilir ve bu da çok daha fazla veri ve içgörü elde edilmesini sağlar. Ancak bu türlerin kurulumu ve bakımı daha zordur. Ayrıca saldırganın sistemi kötüye kullanmasını engellemek için ciddi izolasyon önlemleri alınmalıdır.

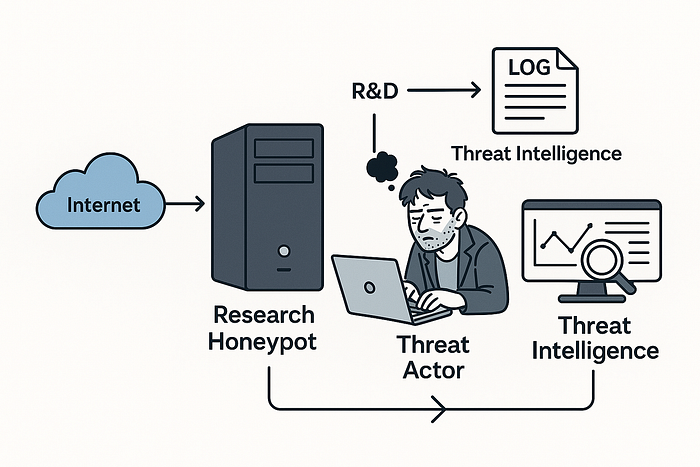

Amaçlarına göre honeypot türleri incelendiğinde ise research honeypot'ları ve production honeypot'ları olarak iki ana başlık öne çıkar.

Research honeypot'ları: Saldırganların kullandığı teknikleri, araçları, motivasyonları ve saldırı trendlerini analiz etmek için üniversiteler, güvenlik araştırmacıları veya devlet kurumları tarafından kurulur. Bu türler genellikle yüksek etkileşimlidir ve saldırgan davranışlarını derinlemesine incelemek için kullanılır. Elde edilen bilgiler, güvenlik politikalarının geliştirilmesine ve saldırı tespit sistemlerinin eğitilmesine katkı sağlar.

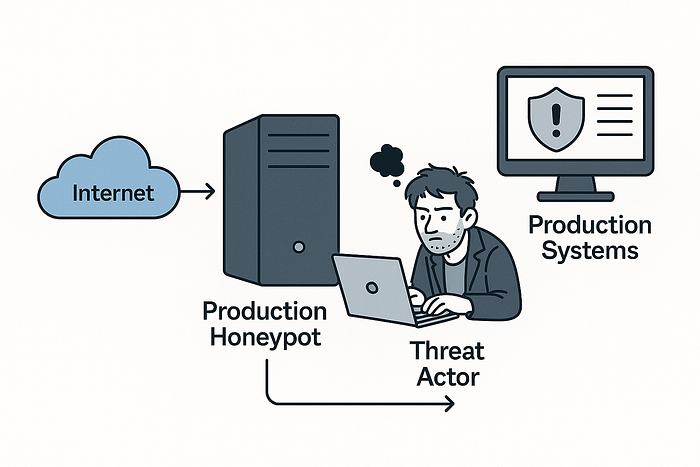

Production honeypot'ları: Kurumların gerçek ağ ortamlarında siber saldırıları erken fark etmek, dikkat dağıtmak ve güvenlik duvarlarını desteklemek amacıyla kullanılır. Bu sistemler genellikle daha az karmaşıktır ve güvenlik altyapısının bir parçası olarak çalışırlar.

Son olarak, saldırı vektörüne göre özelleşmiş honeypot türleri de mevcuttur. Örneğin, e-posta honeypot'ları, spam göndericilerini tespit etmek amacıyla kullanılır. Bu sistemler, sahte e-posta adresleri üretir ve spam kampanyalarını analiz eder. Veritabanı honeypot'ları, saldırganların SQL enjeksiyonu gibi yöntemlerle veritabanlarına sızmaya çalışmasını gözlemlemek için kullanılır. IoT honeypot'ları, internet bağlantılı cihazlara yönelik saldırıları analiz etmeye yarar. Özellikle akıllı ev sistemleri, güvenlik kameraları ve benzeri cihazlara yapılan saldırılar bu türlerle incelenir. Ayrıca SCADA/ICS honeypot'ları, endüstriyel kontrol sistemlerine yapılan saldırıları analiz etmek için kurulur ve kritik altyapılar açısından büyük önem taşır.

Adım Adım Honeypot Kurulumu (Cowrie)

Gereksinimler:

- Python 3.6+

- Ubuntu 20.04 (Başka bir UNIX makina da olur fakat Ubuntu'nun bu sürümü ile daha stabil çalışmakta.)

- Paketler:

git,virtualenv,python3-venv,python3-dev,libssl-dev,libffi-dev,build-essential,libpython3-dev,libevent-dev,authbind,libglib2.0-dev - Port Yönlendirme veya Authbind: Cowrie varsayılan olarak 22 ve 23 gibi "privileged" portları kullanmaz. Root olmadan bu portları kullanmak için authbind yapılandırılabilir. Ayrıca alternatif olarak iptables ile port yönlendirmesi de yapılabilir.

Kurulum Adımları

Sistem Güncellemeleri

sudo apt update && sudo apt upgrade -y

Gerekli Paketlerin Kurulumu

sudo apt install git python3 python3-venv python3-pip python3-dev libssl-dev libffi-dev build-essential libpython3-dev libevent-dev authbind libglib2.0-dev -y

Yeni Kullanıcı Oluştur (opsiyonel ama önerilir)

sudo adduser — disabled-password cowrie

Cowrie'yi Klonla

cd /opt/ sudo git clone https://github.com/cowrie/cowrie.git sudo chown -R cowrie:cowrie cowrie

Virtualenv Kurulumu ve Ortamın Hazırlanması

sudo -u cowrie -H bash -c "cd /opt/cowrie && python3 -m venv cowrie-env" sudo -u cowrie -H bash -c "source /opt/cowrie/cowrie-env/bin/activate && pip install — upgrade pip && pip install -r /opt/cowrie/requirements.txt"

Konfigürasyon Dosyasını Kopyala

sudo -u cowrie -H bash -c "cd /opt/cowrie && cp etc/cowrie.cfg.dist etc/cowrie.cfg"

Başlatma

sudo -u cowrie -H bash -c "cd /opt/cowrie && source cowrie-env/bin/activate && bin/cowrie start"

Loglar ve Çıktılar

- Log dosyaları:

/opt/cowrie/var/log/cowrie/ - Saldırgan aktiviteleri:

ttykayıtları vedownloadsklasöründe tutulur.

Port Yönlendirme (SSH için 22 numarasını Cowrie'ye yönlendirmek)

sudo iptables -t nat -A PREROUTING -p tcp — dport 22 -j REDIRECT — to-port 2222

Ya da Authbind ile çalıştırmak için:,

sudo touch /etc/authbind/byport/22 sudo chown cowrie /etc/authbind/byport/22 sudo chmod 500 /etc/authbind/byport/22

ve cowrie.cfg içinde listen_port = 22 olarak değiştirip authbind ile başlat:

sudo -u cowrie authbind — deep /opt/cowrie/cowrie-env/bin/python /opt/cowrie/bin/cowrie start

Ayrıca alacağın verimi daha da arttırmak istiyorsan:

- Cowrie'yi doğrudan internete açık bir sunucuda çalıştırmadan önce mutlaka ağ izolasyonu ve güvenlik önlemleri al.

- Tüm gelen trafiği loglamak için firewall ve fail2ban gibi sistemlerle entegre edebilirsin.

- Kibana, Splunk veya ELK Stack ile log analizini görselleştirebilirsin.

Okuduğunuz için teşekkür ederim. Umarım işinize yaramıştır, iyi çalışmalar dilerim.