Pentester Kimdir?

Pentester (Penetration Tester — Sızma Testçisi), bir şirketin veya kuruluşun sistemlerine yasal olarak saldıran, pentest olarak da bilinen sızma testlerini gerçekleştiren, güvenlik açıklarını bulan ve raporlayan siber güvenlik uzmanıdır. Düşünün ki evinizin güvenliğini test etmek için profesyonel bir hırsız tutuyorsunuz. Bu hırsız, evinize girmenin tüm yollarını deniyor ama hiçbir şey çalmıyor ,sadece zayıf noktalarınızı gösteriyor. İşte pentester tam olarak bunu yapıyor, ancak dijital dünyada.

Pentesterların temel görevleri:

- Sistemlerdeki güvenlik açıklarını tespit etmek

- Bu açıkların nasıl istismar edilebileceğini göstermek

- Detaylı raporlar hazırlamak ve çözüm önerileri sunmak

- Şirketin siber savunmasını güçlendirmesine yardımcı olmak

- Pentesterlar genellikle tek başına veya küçük ekipler halinde çalışırlar ve belirli sistemler, uygulamalar veya ağlar üzerinde odaklanırlar

Penetrasyon Testi Nedir?

Sızma testi ya da pentest olarak da isimlendirilen penetrasyon testi belirli bir sistemin, cihazın ya da yazılımın güvenlik sisteminin, yapılandırmasının bir zafiyet içerip içermediğine, varsa ne tür zafiyetlerin bulunduğunun test edilmesidir. Penetrasyon testlerinin amacı sistemdeki açıkların bulunup bu açıkların kötü niyetli hackerlar tarafından istismar edilmeden kapatılmasıdır. Bu testlerde kullanılan araçlar ve yöntemler kötü niyetli hackerların kullandıklarına çok benzerdir fakat penetrasyon testi kötü niyetli hackerların yaptığı aktivitelerden farklı olarak yapılacak olan sistemin sahibinin rızasını gerektirir. Ve test öncesinde belirlenen şartlar dairesinde gerçekleştiği sürece tamamen yasaldır.

Penetrasyon Testinin Türleri

Penetrasyon testleri temel olarak iki kritere göre sınıflandırılırlar: testin yapıldığı sistemin türü ve testi gerçekleştiren tarafın bilgi seviyesi.

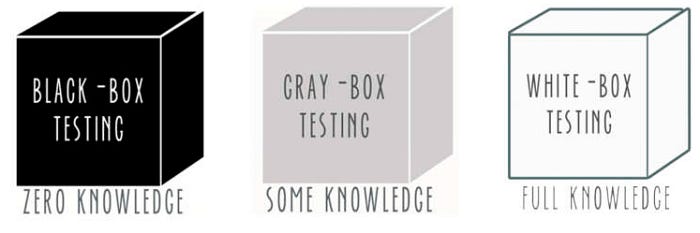

Bilgi seviyesine göre:

Kara-Kutu(Black-Box) : Pentesterın test yapılan sistem hakkında hiçbir bilgisi yoktur, sıradan bir kullanıcı gibi davranarak sistemdeki açıkları bulmaya çalışır.

Beyaz-Kutu(White-Box): Bu testlerde test yapılacak sistem hakkındaki tüm bilgiler test yapan tarafa sunulur. Bu testlerde test yapılacak sisteme ait tüm bilgilere sahip olunduğu için diğer test türlerine göre daha detaylıdır ve uzun sürer.

Gri-Kutu(Grey-Box): Bu testler de kullanıcıya sistemle alakalı kısıtlı bir bilgi sunulur. Bu bilgiler üzerinden hareketle sistemdeki zafiyetler bulunmaya çalışılır

Yapıldığı sistemin türüne göre:

- Ağ Penetrasyon Testleri -Dış Ağ Penetrasyon Testi -İç Ağ Penetrasyon Testi

- Web Uygulaması Penetrasyon Testi

- Mobil Uygulama Penetrasyon Testi

- Kablosuz Ağ Penetrasyon Testi (Wireless Pentest)

- IoT (Nesnelerin İnterneti) Penetrasyon Testi

- API Penetrasyon Testi

- Bulut Altyapısı Penetrasyon Testi

- Sosyal Mühendislik Testleri

Penetrasyon Testinin Kuralları(Rules of Engagement)

Penetrasyon testleri yapılmadan önce yapılacak olan testin kuralları ayrıntılı olarak belirtilmelidir. Bu kurallar genel olarak şunlardan oluşur:

— Ölçek(scope): Yapılacak olan testin kapsamını yani hangi cihazlara, sistemlere, ağlara vb. uygulanacağını belirtir.

— İzinler: Sızma testi sırasında hangi yöntemlere izin verildiğini belirtir.

— Zaman: Sızma testinin uygulanacağı zaman aralığını belirtir.

Penetrasyon Testi Metodolojileri

Sızma testlerinde izlenen belirli adımlar dizisine sızma metodolojisi denir. Günümüzde sızma testleri bir çok farklı amaçlarla, bilgi seviyeleriyle ve farklı sistemlerde gerçekleştirildiği için farklı metodolojiler mevcuttur. Testin başarısı için doğru bir metodoloji seçilmesi, yani doğru adımların izlenmesi çok büyük önem arz etmektedir. Bu metodolojiler her ne kadar farklı olsalar da genel olarak aşağıdaki aşamaları içerirler.

1-Pasif Bilgi Toplama: Bu aşamada test yapılacak sistem hakkındaki herkes tarafından erişilebilir bilgilerden yararlanılır ve sistem hakkında mümkün olduğunca fazla bilgi toplanmaya çalışılır.

2-Aktif Bilgi Toplama: Bu aşamada hedef sistem üzerinde taramalar yapılarak hedef sistem üzerindeki zafiyet barındırabilecek sistemler tespit edilir ve açıklar bulunmaya çalışılır.

3-İstismar Etme: Exploiting olarak da bilinen bu aşamada zafiyet bulunan yazılım veya uygulamalar doğru yazılım(exploit) ve araçlarla istismar edilir. Bu aşamada amaç hedef sistem üzerindeki güvenlik önlemlerini atlatarak sisteme veya sistem üzerindeki kaynaklara erişim sağlamaktır.

4-Yetki Yükseltme: Bu aşamada sistem üzerindeki elde etmiş olduğumuz erişim, yetki alanını artırma amaçlanır. Bunun içinde sistemde erişime sahip olduğumuz düşük seviyeli(user) kullanıcılılardan yüksek yetkili(administrator) kullanıcılara yetkimizi yükseltmeye çalışılır.

5-Erişim Sonrası: Bu aşamada elimizdeki mevcut yetkilerle başka sistemlere, hesaplara erişmek, ek bilgiler toplamak ve erişim alanımızı olabildiğince artırmak amaçlanır.

6-Raporlama: Bu aşamada test boyunca bulunan açıklar, bu açıkları istismar ederken kullanılan yöntemler ve araçlarla beraber bulunan açıkların kapatılması için neler yapılması gerektiği raporlanır.

Yaygın olarak kullanılan bazı metodoloji ve yazılım çerçeveleri:

- OSSTMM: Açık Kaynak Güvenlik Testi Metodolojisi

- OWASP : Açık Web Uygulama Güvenliği Projesi

- NIST SP 800–115:Bilgi Güvenliği Testi Rehberi

- NCSC CAF:Siber Güvenlik Değerlendirme Çerçevesi

Kaynaklar: