Günümüzün karmaşık siber güvenlik ortamında, işletim sistemlerinin güvenli bir şekilde başlatılması hayati önem taşımaktadır. Windows sistemlerinde yaygınlaşan Secure Boot ve donanımsal bir güvenlik modülü olan Trusted Platform Module (TPM) teknolojileri, artık Linux dünyasında da güçlü bir şekilde entegre ediliyor. Bu yazıda, bu iki teknolojiyi detaylıca ele alacak, Linux sistemlerindeki karşılıklarını ve geliştirici dünyasındaki yankılarını inceleyeceğiz.

- Secure Boot Nedir ve Nasıl Çalışır?

Secure Boot'un temel amacı, sistemin yalnızca dijital olarak imzalanmış ve güvenilir yazılımlarla önyüklenmesini/başlatılmasını sağlamaktır. Böylece, zararlı yazılımlar, rootkit'ler veya sahte işletim sistemleri önyükleme sürecine sızamaz.

Bu sistem, geleneksel BIOS'un yerini alan UEFI (Unified Extensible Firmware Interface) ile çalışır. UEFI, modern sistemlerde daha hızlı önyükleme, büyük disk desteği ve ağ bağlantılı önyükleme gibi gelişmiş özellikler sunan ve anlaşılabilir grafiksel bir arayüzle genel kullanıcıya daha çok hitap eden bir önyükleme sistemidir. Secure Boot ise UEFI'nin sunduğu güvenlik özelliğidir.

Secure Boot Nasıl İşler?

- Sistem açıldığında UEFI, ilk olarak bootloader (örneğin GRUB) imzasını kontrol eder.

- Eğer bu imza, üretici tarafından kabul edilen bir anahtarla doğrulanmışsa süreç devam eder.

- Doğrulanmamış anahtar içeren bir durumda sistem alarm durumuna geçer ve sistemi yüklemez. Bu durumda kullanıcıya bir uyarı gösterilir.

Bu sayede yalnızca güvenli bileşenlerle işletim sisteminin başlaması garanti altına alınır.

Microsoft'un İmzalama Süreci

Microsoft, Secure Boot uyumlu sistemlerde çalışacak yazılımların imzalanması için bir sertifika altyapısı kullanır. Bu sürece katılan geliştiriciler, bootloader gibi kritik bileşenlerini Microsoft'un kök anahtarı ile imzalatır.

Linux dünyasında yaygın bir çözüm olan shim, Microsoft tarafından imzalanmış küçük bir önyükleyicidir. Shim, asıl bootloader ve çekirdeği imzalı olarak doğrulayıp yükler. Kullanıcılar ayrıca kendi dijital anahtarlarını MOK (Machine Owner Key) olarak sisteme ekleyebilir.

Linux'ta Secure Boot Nasıl Aktif Edilir?

- UEFI ayarlarından Secure Boot etkinleştirilir.

- İlgili Linux dağıtımı (örneğin Ubuntu, Fedora), shim önyükleyicisini içerir.

- Gerekirse kullanıcı anahtarı mokutil ile yüklenir (mokutil kullanıcının kendi anahtar çiftlerini yüklemesine olanak tanır.).

- Kernel ve modüller imzalıysa sistem sorunsuz başlar.

2. Trusted Platform Module (TPM): Donanım Tabanlı Güvenlik Çipi

TPM, anakarta gömülü veya harici olarak eklenmiş bir mikroçip olup, kriptografik işlemler ve güvenlik fonksiyonları için kullanılır. TPM sayesinde sistem; anahtar üretimi, parola koruması ve platform güvenliğinin sağlanması gibi görevleri yerine getirir.

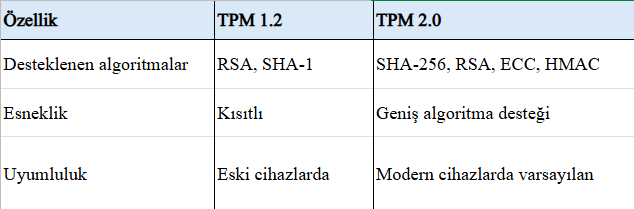

TPM 1.2 vs TPM 2.0

TPM 1.2 daha çok eski cihazlarda kullanılan bir teknoloji olup gerek şifreleme algoritmaları gerekse gelişmiş cihazlara uyumluluk konusunda geride kalmıştır. Öyle ki, Windows 11 işletim sistemi yalnızca TPM 2.0 mikroçipli sistemlerde çalışmaktadır, bunun altındaki sistemler Windows 11'i desteklememektedir. Aşağıdaki tabloda iki versiyonun karşılaştırılması detaylı olarak gösterilmiştir:

TPM'in Temel Görevleri

- Şifreleme anahtarlarının saklanması

- Disk şifrelemesi (BitLocker, dm-crypt)

- Measured Boot (Ölçümlü Önyükleme)

- Remote Attestation

- Parola ve dijital sertifika koruması

Linux'ta TPM Nasıl Etkinleştirilir?

- BIOS/UEFI'den TPM etkinleştirilir.

- Linux'ta tpm2-tools paketi yüklenir.

- Komut satırı ile test edilebilir:

tpm2_pcrread tpm2_getrandom — output myrandom.bin

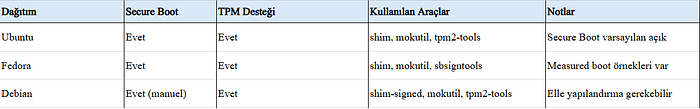

3. Linux Dağıtımlarında Secure Boot ve TPM Entegrasyonu

Aşağıdaki tablo, üç popüler Linux dağıtımında Secure Boot ve TPM entegrasyonunu özetlemektedir:

4. Measured Boot ve Remote Attestation

Measured Boot Nedir?

Measured Boot, sistemin önyükleme sürecinde her bileşenin (UEFI, bootloader, kernel, initrd) kriptografik hash değerlerinin TPM içindeki PCR (Platform Configuration Registers) adlı alanlara yazılmasını sağlar. Bu sayede sistemin bütünlüğü ölçülmüş olur.

Remote Attestation Nedir?

Sistem, kendi durumunu üçüncü bir tarafa raporlayabilir. TPM'de ölçülen değerler, Attestation Identity Key (AIK) ile imzalanarak gönderilir. Bu bilgiler sayesinde uzaktaki doğrulayıcı, sistemin güvenli bir şekilde başlatıldığını kontrol edebilir.

Linux'ta IMA ve EVM ile Bütünlük Sağlama

- IMA (Integrity Measurement Architecture): Dosya sistemindeki dosyaların hash'lerini hesaplar ve izler.

- EVM (Extended Verification Module): IMA tarafından ölçülen değerlerin yetkili değişikliklerden kaynaklanıp kaynaklanmadığını doğrular.

Bu sistemler, TPM ile birlikte çalışarak sistemin çalıştığı süre boyunca da güvenliğini izler. Böylece bütün sistem şifrelenmiş değerler ile kayıt altında tutulup bütünlük sağlanmış olur.

5. Geliştirici Dünyasında Tartışmalar: Secure Boot ve TPM

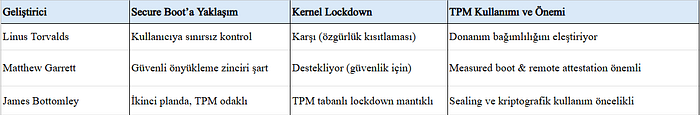

Secure Boot ve TPM gibi teknolojiler, güvenliği artırsa da açık kaynak felsefesiyle bazı çelişkiler yaratabiliyor. Linux dünyasındaki bazı önemli isimlerin görüşleri şöyle:

Linus Torvalds

"Microsoft'a güvenerek değil, kullanıcıyı merkeze alarak Secure Boot yapmalıyız. Her sistemin kendi imzası olmalı."

Torvalds, Secure Boot'un üretici bağımlı yapısına karşı çıkmış ve kullanıcıların kendi anahtarlarını kullanabilmesini savunmuştur. Teknik olarak kullanıcının kendi dijital imzasını oluşturup (per-host key mantığı) daha şeffaf bir sistem başlangıcı önermektedir.

Linus, ayrıca Secure Boot'un üçüncü taraf kernel modüllerini engelleyen Lockdown modunu da eleştirir. Bu mod ne kadar sistemi güvence altına almak istese de en basitinden bir oyunun kurulumuna bile engel oluyorsa kullanıcı deneyimini suistimal ediyor demektir.

Matthew Garrett

"Secure Boot, sistemin ilk saniyesinden itibaren kötü amaçlı yazılımlara karşı savunma sağlar."

Garrett, Secure Boot'un temel savunma hattı olduğunu belirtmiş ve geliştirdiği shim projesiyle Secure Boot'u Linux'a kazandıran öncülerden biri olmuştur. Kendisi kullanıcının kendi anahtarını eklemesini kabul eder, ancak Secure Boot'un etkinleştirilmemesi ona göre büyük bir güvenlik açığıdır.

Linus'un aksine Kernel Lockdown özelliği Matthew için vazgeçilmezdir. Root bile olsa çekirdeğe belirli işlemleri yaptırmamak sistem güvenliği için çok önemlidir.

James Bottomley

"TPM yalnızca güvenlik ölçümleri için değil, aynı zamanda hassas verilerin korunması için eşsiz bir araçtır."

Bottomley, TPM'in yalnızca boot doğrulama değil, anahtar yönetimi gibi güvenlik alanlarında da kilit rol oynadığını vurgular. Kendisi TPM 2.0 ile gelen kriptografik sealing/unsealing süreçleri ile anahtarın geçerli olduğunu doğrulayarak anahtarı saklamasını faydalı bulmaktadır.

Aynı zamanda disk şifreleme (LUKS) gibi sistemlerin TPM kullanılarak daha güvenli hale getirilebileceğini savunmaktadır.

Aşağıda bu üç ismin görüşlerinin tablolaştırılmış halini bulabilirsiniz:

Açık Kaynakta Güvenlik Dengesi

Secure Boot ve TPM, modern sistemlerin güvenliğini güçlendiren araçlardır. Ancak bu araçların nasıl kullanıldığı, açık kaynak dünyasında önemli tartışmalara neden olmaktadır. Linux dağıtımları, kullanıcı kontrolünü koruyarak bu teknolojileri entegre etmenin yollarını arıyor.

Gelecekte, güvenlik ve özgürlük arasında daha hassas, kullanıcı odaklı bir denge kurmak mümkün olacak mı? Bu sorunun yanıtı, geliştiricilerin vizyonuna ve toplulukların sahip çıkmasına bağlı.

Kaynaklar:

https://www.linux.com/news/matthew-garrett-explains-how-increase-security-boot-time

https://www.pcworld.com/article/457002/linus-torvalds-speaks-out-with-a-secure-boot-plan.html

https://wiki.debian.org/SecureBoot

https://trustedcomputinggroup.org/resource/tpm-library-specification/